Un plan de seguridad informática se refiere a la forma en la que se implementan la seguridad, las políticas definidas, las medidas y los procedimientos. Cada plan de seguridad informática se desarrolla según los recursos informáticos en dependencia de los niveles de seguridad alcanzados y de los sistemas de seguridad informática. Un plan de seguridad informática debe enfocarse sobre las acciones a realizar para lograr niveles superiores de seguridad. Es muy importante definir el alcance de un plan. Acorde a los especialistas en servicios de seguridad lógica, el alcance ayuda a definir las prioridades y acciones dependiendo de los recursos informáticos.

El binomio seguridad física – seguridad perimetral informática, en conjunto con la seguridad lógica, conforman los aspectos del plan de seguridad informática que son necesarios para la seguridad de una empresa. A continuación se describe en forma breve cada uno de nuestros servicios:

Seguridad Lógica

Una parte importante de un plan de seguridad informática es seguridad lógica. Las políticas de seguridad, y las medidas y procedimientos de seguridad lógica, forman la principal ruta para la implementación de la seguridad lógica.

Medidas y Procedimientos de Seguridad Lógica

Los servicios de seguridad lógica son parte de las medidas y procedimientos. Los sistemas de seguridad lógica para empresas establecen las medidas requeridas para la prevención, detección y recuperación de la información empresarial. Según expertos de una empresa de seguridad lógica, las políticas de seguridad lógica y sistemas de seguridad perimetral informática son partes integrales de los servicios de seguridad lógica. Nuestros servicios de seguridad lógica evitan accesos no autorizados ya que crean barreras lógicas que protejen el acceso a la información.

Las empresas recurren con mayor frecuencia al uso de soluciones de seguridad perimetral informática y antivirus para prevenir potenciales ataques, no obstante, estos sistemas no representan una protección completa contra los ataques más sofisticados.

Nuestro servicios de seguridad lógica aseguran la defensa contra los ataques avanzados ya que van más allá de las soluciones existente de seguridad perimetral informática. Actualmente es fundamental contar con un plan de seguridad informática que contemple seguridad lógica y perimetral.

Políticas de Seguridad Lógica

El objetivo primordial del establecimiento de políticas de seguridad lógica es brindar orientación y colaborar en la dirección de una empresa, en concordancia con el plan de seguridad informática establecido. Las políticas de seguridad lógica representan los objetivos empresariales y el compromiso con el resguardo de datos confidenciales. Todo el personal debe conocer las políticas de seguridad lógica vigentes en la empresa, por lo que la comunicación al interior de la empresa es fundamental.

Las políticas de seguridad lógica definen los recursos empresariales, definen cuáles deben ser protegidos y bajo qué procedimientos de seguridad lógica. Cabe mencionar que, por sí mismas, las políticas de seguridad lógica no especifican la forma en la que los recursos serán protegidos, pues esa labor corresponde a los sistemas de seguridad informática y procedimientos de seguridad lógica, con apego al plan de seguridad informática.

A cada política de seguridad lógica le corresponden diversas medidas y procedimientos para su cumplimiento. Dado que las políticas pueden afectar a todos los empleados, es importante asegurar el nivel de autoridad requerido para implementación y desarrollo de la misma. Las políticas de seguridad lógica deben ser avaladas por expertos con experiencia en la implementación de sistemas de seguridad informática y por los directivos de la empresa correspondiente. Gestión de incidentes, respaldo de información y protección de datos personales son algunas de las políticas de seguridad lógica integrales en cada empresa.

Seguridad Perimetral

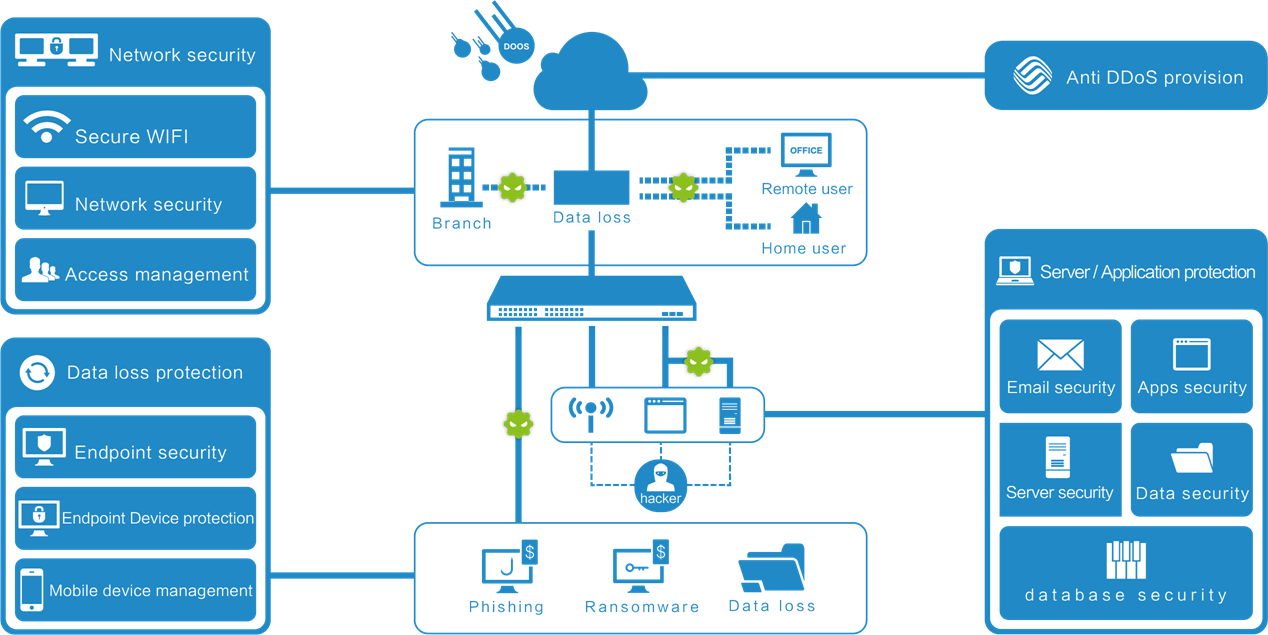

Parte fundamental del plan de seguridad informática es la seguridad perimetral. Actualmente, la mayoría de las empresas cuentan con algún tipo de sistema de seguridad perimetral informática para la protección contra ciberataques; la seguridad perimetral se enfoca en la detección de amenazas externas (virus, troyanos, gusanos, ataques DDoS, robo y destrucción de datos, entre otros).

Si bien anteriormente los sistemas de seguridad perimetral informática sólo contemplaban el uso de firewall, los avances tecnológicos y la evolución de los planes de seguridad informática han permitido la inclusión de sistemas de detección de intrusiones (IDS), así como sistemas de prevención de intrusiones (IPS) más sofisticados. Especialistas en seguridad perimetral afirman que un sistema de seguridad perimetral informática para la protección de redes informáticas debe contemplar protocolos de aplicación y contenido, así como el uso de técnicas más avanzadas para la identificación de amenazas desconocidas anteriormente.

Nuestro sistema de seguridad perimetral informática brinda protección a dos niveles diferentes:

- A nivel de red; proporcionando protección contra la actividad de hackers maliciosos, intrusiones y robo o filtración de datos

- A nivel de contenido; este sistema de seguridad perimetral informática proporciona protección contra otra clase de amenazas, como malware, phishing, spam y contenido web malicioso o no relacionado con las actividades empresariales.

Estas características favorecen a la consolidación del plan de seguridad informática llevando la seguridad perimetral informática al siguiente nivel.

Identificación y Autenticación de los usuarios

El plan de seguridad informática empresarial debe contemplar un proceso de identificación y autenticación de usuarios para limitar el acceso ilegítimo a los recursos informáticos. Esta etapa contempla la asignación de derechos y privilegios de acceso de forma controlada mediante el establecimiento de un perfil único para cada usuario. Los servicios de seguridad perimetral informática garantizan el acceso de los usuarios autorizados e impiden actividad no autorizada. Nuestro sistema de seguridad perimetral informática contempla los siguientes aspectos durante la implementación del sistema de seguridad perimetral informática:

- Las políticas de seguridad lógica para la clasificación, autorización y distribución de la información.

- Las normas y obligaciones empresariales con respecto a la protección del acceso a la información.

- La implementación de una auditoría de seguridad perimetral informática para verificar la funcionalidad de los controles de acceso.

- El mantenimiento de los registros del sistema de seguridad perimetral informática.

- Los procedimientos para identificación de usuarios y verificación del acceso de cada usuario.

- Las soluciones de seguridad perimetral informática cubren todas las fases del ciclo de vida del acceso del usuario, desde el registro inicial de nuevos usuarios hasta la anulación del registro de usuarios.

- El sistema y método de autenticación empleado por las soluciones de seguridad perimetral informática.

- Para mayor seguridad, los sistemas trabajan con soluciones avanzadas de seguridad perimetral, tales como identificación biométrica, tarjetas inteligentes, entre otras.

- Definición de recursos; tener claro qué recursos serán protegidos con seguridad perimetral informática.

- Procesos y metodología de autorización utilizados por antiguos sistemas de seguridad perimetral.

Uno de los principales beneficios de nuestro sistema de seguridad perimetral informática es su eficacia para prevenir la modificación no autorizada de accesos a los sistemas. Acorde a especialistas en seguridad perimetral, los responsables de la seguridad de los recursos de TI deben verificar el estado de accesos y privilegios después de realizar algún cambio.

Seguridad Física Informática

La seguridad física informática también es un aspecto fundamental para la implementación de un plan de seguridad informática adecuado a las necesidades y retos actuales. Las medidas y procedimientos de seguridad física informática están enfocadas en la optimización de la gestión de seguridad, garantizando el cumplimiento con la legislación en materia de protección de datos.

Los sistemas de seguridad física informática tienen como objetivo prevenir el acceso físico no autorizado a los recursos de TI de la empresa, así como cualquier daño contra la infraestructura informática. La seguridad física informática se aplica a los departamentos de TI, de soporte, y otros departamentos donde se lleve a cabo cualquier proceso de gestión de datos. Un plan de seguridad informática, determina las zonas controladas dentro de la empresa, así como los requerimientos específicos de seguridad, con base a lo cual se declaran zonas limitadas, restringidas o estratégicas, además de describirse los sistemas de seguridad física aplicables a cada zona.

Por lo general, el plan de seguridad informática se basa en la creación de una barrera física alrededor de las áreas de procesamiento de la información. Nuestro plan de seguridad informática utiliza múltiples barreras para brindar protección adicional y estar más seguro. Periódicamente, las empresas deben hacer una revisión de rendimiento de los sistemas y determinar las acciones a realizar para lograr el ciclo de mejora continua.

La protección de la infraestructura informática y dispositivos empresariales forma una parte integral del plan de seguridad informática y son necesarios para reducir las amenazas físicas de accesos no autorizados a la información y riegos de robos o daños. El plan debe tomar en cuenta las acciones necesarias para cubrir las brechas de seguridad y la corrección de errores de los sistemas.

En la correcta implementación del plan de seguridad informática, los sistemas de seguridad física garantizan la protección contra fallas eléctricas, intercepción de la información,así como la protección del cableado y de cualquier otro recurso involucrado en la circulación de la información. Expertos de creación de plan de seguridad informática consideran que las amenazas físicas naturales, como incendios, inundaciones, terremotos, entre otros fenómenos, también deberán ser consideradas en el plan y la implementación de sistemas de seguridad física.

La implementación de un plan de seguridad informática es un paso importante para las actividades de cualquier empresa. El Instituto Internacional de Seguridad Cibernética (IICS) es una organización especializada en servicios de seguridad lógica, seguridad perimetral, seguridad física informática e implementación de un plan de seguridad informática.

Nuestros sistemas y asesoría para plan de seguridad informática se adaptan a los sistemas implementados en cada empresa, utilizándolos como herramientas de gestión de seguridad. Nuestros expertos cuentan con amplia experiencia en los sectores público y privado de diversos países. Con centros de especialización ubicados en puntos estratégicos, trabajamos con una gran cantidad de socios para ofrecer servicios de seguridad lógica y seguridad perimetral informática en CDMX, México, EEUU, India, España y otras partes del mundo. Además, contamos con un programa de partners que reconoce el esfuerzo y la inversión de aliados estratégicos, brindándoles cursos, servicios y soluciones para lograr negocios sostenibles y de mutuo beneficio. Nuestro programa de partners/socios está disponible en España, Argentina, Bolivia, Chile, Colombia, Costa Rica, Ecuador, El Salvador, Guatemala, Honduras, México, Nicaragua, Panamá, Paraguay, Perú, Belice, Brasil, República Dominicana y Uruguay.